| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- Injection

- why error

- Analysis

- Python

- Ransomware

- svn update

- data distribution

- debugging

- ida

- Rat

- 포인터 매핑

- idapython

- error

- malware

- mock.patch

- h5py.File

- hex-rays

- commandline

- open office xml

- TensorFlow

- MySQL

- javascript

- error fix

- pytest

- NumPy Unicode Error

- ida pro

- x64

- idb2pat

- ecma

- idapro

- Today

- Total

13 Security Lab

Wireshark HTTPS 분석방법

Wireshark HTTPS 분석방법

Wireshark HTTPS Decryption Wireshark TLS Decryption Wireshark SSL Decryption Wireshark HTTPS 분석방법 이해에 대해서 다룬다. SSL 통신 및 HTTPS 송수신 데이터를 복호화 분석하는 방법 정리한다. Wireshark 에서 이를 복호화해서 평문형태로 보여주는 기능을 지원한다. Decryption 방법 Wireshark는 적절한 키가 제공되면 TLS Decryption 가능. 지원 가능한 방법은 아래 두가지이다. RSA 개인 키를 사용한 복호화. . . . 1) 세션별 비밀키 로그 파일( #Usingthe (Pre)-Master Secret ). . . . 2) Wireshark TLS Decryption 문서참고 https://..

What "Calling Convention" means?

What "Calling Convention" means?

Calling Convention ? ; 함수 호출 규약 호출자(caller)와 피호출자(callee) 간의 함수의 인자를 전달하는 방식에 대한 규약을 정의 함수 호출 규약은 아키텍처마다 다를 수 있음 (예: x86, ARM, x86-64, MIPS 등) 같은 아키텍처 내에서도 다양한 이유로 다양한 호출 규약을 가질 수 있음 프로그래밍 언어에 따라, 컴파일러의 구현에 따라 함수 호출 규약이 다르게 정의되거나 구현 Calling Convention 종류 함수 호출 규약은 4가지 기준으로 그 종류가 나뉜다 Parameter 전달 방법 스택 프레임 사용해서 parameter 전달, 레지스터 사용해서 parameter 전달 Parameter 전달 순서 함수명( param1, param2, param3, ......

nmap Scan OS version information

nmap Scan OS version information

Nmap Network Mapper ; Open source network scanner Nmap은 패킷 을 전송 하고 응답을 분석하여 컴퓨터 네트워크 에서 호스트 와 서비스 를 발견하는 데 사용 Nmap은 IP 패킷을 사용하여 네트워크에 연결된 모든 장치를 식별하고 실행중인 서비스 및 운영 체제에 대한 정보를 제공하는 네트워크 검색 도구입니다. Nmap의 특징 호스트 탐지 : 네트워크 상에서 컴퓨터들을 확인한다. 예를 들어 ping 응답이나 특정포트가 열린 컴퓨터들을 나열한다. 포트 스캔 : 하나 혹은 그 이상의 대상 컴퓨터들에 열린 포트들을 나열한다. 버전 탐지 : 응용프로그램의 이름과 버전 번호를 확인하기 위해 원격 컴퓨터의 서비스를 확인 한다. OS 탐지 : 원격으로 OS와 네트워크 장치의 하드웨..

미미카츠 mimikatz 통해서 RDP ID Password 알아내기

미미카츠 mimikatz 통해서 RDP ID Password 알아내기

Mimikatz? 메모리에서 해시, PIN, Kerberos 티켓, PW 등을 찾아내 탈취하는 도구. C를 배우고 Windows 보안을 실험하기 위해 만든 도구라고 설명하고있다. mimikatz 가능한 다른 유용한 기능으로는 Pass-the-Hash, Pass-the-Ticket, Golden tickets 등이 있다. 네트워크 내에서 공격자가 쉽게 활용 할 수 있도록 도구를 제공한다. mimikatz 개발자 Benjamin Delpy가 개발하였다. 효율적/공격적 Security Tool로써 침투 테스트 용도로 사용한다. 미미캐츠는 사용하기 어렵지 않으며, mimikatz 1.0에는 메타스플로잇(Metasploit)의 일부로 미터프리터 스크립트가 번들로 제공된다. 새로운 mimikatz 2.0 또한 메타..

공캐키 RSA 구조 알아보기 .der .pem

공캐키 RSA 구조 알아보기 .der .pem

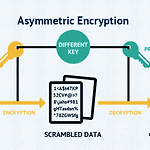

공개키 (public-key cryptography) 사전에 비밀 키를 나눠가지지 않은 사용자들이 안전하게 통신할 수 있도록 한다. 공개 키 암호 방식에서는 공개 키와 비밀 키가 존재하며, 공개 키는 누구나 알 수 있지만 그에 대응하는 비밀 키는 키의 소유자만이 알 수 있다. 공개키 암호학 방식에서 키 생성은 Trap door one way function에 기반을 둔다. 한 방향으로 계산이 쉬우나 다른 방향으로의 계산이 어렵다는 것을 이용한 방식이다. 키를 생성하는데 두 가지의 방법이 존재한다. 소인수분해 첫 번째로 소인수분해를 이용한 키 생성 방법이 있다. p가 11이고 q가 13일때 N을 구하는 건 간단히 11x13 = 143 간단하게 구할 수 있지만 143을 소수인 p와 q를 구하려면 전자보다 어..