| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- svn update

- 포인터 매핑

- ida

- error

- data distribution

- open office xml

- error fix

- idapro

- MySQL

- TensorFlow

- why error

- commandline

- ida pro

- Rat

- Analysis

- pytest

- malware

- idb2pat

- NumPy Unicode Error

- javascript

- x64

- debugging

- ecma

- hex-rays

- mock.patch

- Ransomware

- idapython

- h5py.File

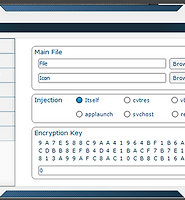

- Injection

- Python

- Today

- Total

13 Security Lab

[AutoIt] AutoIt EXE Packed by MPRESS 열어보기 본문

AutoIt EXE Packed by MPRESS 간단하게 분석하기

md5 :

SUpdater.exe 4751d2a3f998692aa0bafbd8dc1e1f05

SRestore.exe 67be02e15042b5a109ff2f5d55ee720a

MPRESS 패커로 패킹되어 있으며 아래와 같은 PE구조를 가지고 있다.

바이너리 문자열로는 인지할 수 없지만 디버깅시 쉽게 AutoIt임을 알 수 있다.

아이콘 모양은 다음과 같다.

여기까지의 정황 그리고 기능이 매 시간 간격을 두고 동작하는 기능이 C&C와 통신하는 것과 유사하다.

그러나, 재확인 과정에서 아래와 같이 MPRESS 패킹된 원본파일이 아래와 같이 EXE2AUT로 디컴파일됨을 확인하였고

아래와 같이 정상프로그램으로 나타났다.

Updater.exe

URestore.exe

+ 기타1

MPRESS언팩 이후 덤프를 떠서 파일형태로 만든 PE는 오히려 디컴파일 되지않았다.

이에 AUT2EXE 모듈이 EXE를 만들어 줄 때 MPRESS 팩을 지원하는게 아닌가 추정된다.

+ 기타2

"Script to EXE" 프로그램들이 보통 그렇듯 언팩 된 이후 "RCDATA" 항목에 원본 스크립트를 갖고 있다.

(인코딩 된 AutoIt 스크립트)

+ AutoIt EXE with MPRESS Malwares

DDOS / 31942e2e7839a9df2d242e95a20ec619

Dropper / 0398f33f6f80e3479556e08f57d95ee2

Injection / 791c72a49eae94bd8cfd3037eb2b917e