| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 |

- h5py.File

- open office xml

- ida

- data distribution

- Python

- Ransomware

- mock.patch

- idapro

- Rat

- ecma

- ida pro

- idapython

- why error

- svn update

- Analysis

- 포인터 매핑

- error

- MySQL

- debugging

- hex-rays

- TensorFlow

- error fix

- commandline

- NumPy Unicode Error

- malware

- x64

- javascript

- idb2pat

- pytest

- Injection

- Today

- Total

13 Security Lab

.NETZ로 패킹 된 악성코드 9ca7a16e4ea354fe1a76fca38f2a699b 본문

.NETZ로 패킹 된 악성코드 9ca7a16e4ea354fe1a76fca38f2a699b

Maj0r Tom 2015. 10. 30. 14:15.NETZ로 패킹 된 악성코드 9ca7a16e4ea354fe1a76fca38f2a699b

"웹 포럼에 따르면 닷넷 2.0에서 컴파일 한 파일만 패킹할 수 있다고 한다"

.NETZ로 패킹 되어있을 경우 아래와 같은 구조를 가지고 있음

.net reflector(IL sply)로 확인할 경우 왼쪽과 같이 "netz" 를 갖고 있는 형태를 볼 수 있음

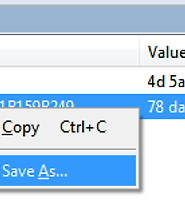

".NETZ 변환 툴"을 통해 포함 되어있는 PE파일을 추출하고나서, 디컴파일러로 확인하면 아래와 같다

아래와 같이 ExecQuery를 통해 시스템 정보를 가져옴

make_email_mozela()를 통해 Firefox UserData를 추출하며, 아래와 같이 보낼 때 사용 될 메일 계정 및 서버를 알 수 있다.

Firefox Browser UserData 참고

: %APPDATA%\Firefox\Profiles를 참조하여 Firefox 브라우저에 저장된 User data 정보를 획득

- 참조 데이터

\\signons.sqlite

\\key3.db

\\cert8.db

\\secmod.db

관련 부연설명 :

Firefox 3.5 and later versions, up

to and including Firefox 31, use the file signons.sqlite to

store the encrypted names and passwords. You can rename signons.sqlite

to signons.sqlite.sav to

make Firefox 3.5+ versions use the file signons#.txt from

a previous Firefox version. Firefox 3.5 will use an existing signons#.txt if

no signons.sqlite

file is present in the Firefox profile

folder.

All Firefox versions use the same key3.db file

to store the encryption key and that file need to match the signons

file.

- 이메일 발송 시 주소

To : "safwan.96.sys@gmail.com"

From : "o@sooq-libya.com"

Host : "mail.sooq-libya.com"

아래 경로에서 추가 파일을 다운로드 및 실행하게 된다.

http://sanabel-tours.com/wp-content/uploads/1.exe (e1d39bbaa62a7dc27024d964f1e21050)

http://sanabel-tours.com/wp-content/uploads/2.exe (3f5aca02abb16dbf86748596e4fa0258)

http://sanabel-tours.com/wp-content/uploads/3.exe (0fa64629b04b1722840180a219b65f8a)

위 파일들은 "www.nirsoft.net" 유틸리티들로서 각각 다음과 같은 기능을 수행

LY_LY2.exe : WebBrowserPassView(웹브라우저에 저장 된 PW정보 획득)

LY_LY3.exe : Mail PassView(이메일 클라이언트에 저장 된 PW정보 획득)

LY_LY4.exe : IMPasswordDump(타겟이 되는 메신저들에 저장 된 PW정보 획득)

malwr.com 에서 관련 악성코드에 대한 행위정보

text경로는 "%TEMP%\sys_3"이 되며, 아래와 같이 참조 된다.

악성코드의 동작 과정과 설명은 아래와 같다.

fin.