| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- malware

- debugging

- why error

- NumPy Unicode Error

- ecma

- idb2pat

- TensorFlow

- error

- javascript

- 포인터 매핑

- Rat

- commandline

- idapro

- ida

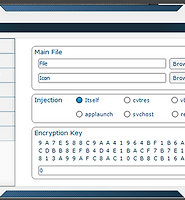

- Injection

- idapython

- h5py.File

- Python

- Analysis

- hex-rays

- MySQL

- ida pro

- data distribution

- svn update

- x64

- error fix

- Ransomware

- open office xml

- pytest

- mock.patch

- Today

- Total

13 Security Lab

감염 된 MBR 부트킷 분석 환경 - Mebratix.B 본문

1. 이미 감염 된 환경에서 MBR 영역에 대한 덤프 수집

대략적인 어셈블리 확인

< cff Explorer 디어셈블러 기능>

2. Virtual Machine Guest OS에 해당 MBR 덤프 덮어 씌워 감염 된 환경 만들기

3. IDA Pro 를 통한 VM Guest OS 디버깅 세팅

1) Vmware 이미지 경로에서 확장자 vmx 파일을 열기 (vmx 가 설정파일)

< VMware 이미지 경로의 파일들 >

2) VMware에 디버그 옵션 설정 추가 후 저장

debugStub.listen.guest32 = "TRUE"

debugStub.hideBreakpoints = "TRUE"

debugStub.listen.guest32.remote = "TRUE"

monitor.debugOnStartGuest32 = "TRUE"

< .vmx 내 설정 >

3) 위와 같이 저장 후 실행하면 아래와 같이 실행하는 부분에서 멈춤

<vmx 수정 후 최초 부트 모습.. (그림출처 : kkamagui 블로그) >

4) IDA Pro 를 통한 VMware Guest OS 디버거 Attach

IDA Pro 실행 후 Debugger -> Attach -> Remote GDB debugger

< IDA Pro 를 통한 VMware Geust OS Attach (그림출처 위와 동일) >

5) "Hostname" 항목에는 localhost를 입력하고 "Port" 항목에는 8832

6) Choose process to attach to 선택 : ID 0, <attach to the process started on target>

7) IDA Pro 명령어 32bit -. 16bit변경

8) 0x7C00에 BP를 걸고 RUN (메모리에 올라오는 MBR 부트코드 부터 디버깅 하기 위해)

- IDA 로 VM 붙고 나서 F7 연타하면 FExxx 영역.. 0xFC00 BP (Execute) 걸고 RUN RUN RUN (중간에 몇번 BP가 걸리기 때문에 F9 반복)

메모리에 로드 된 MBR 코드 디버깅

4. MBR 바이너리 코드 검색을 통한 악성코드 종류 파악..

ex) 구글 검색.. Mebratix.B 부트킷 바이너리 "33 C0 8E D8 8E C0 8E D0 BC 00 7C 8B F4 BF 00 06"

5. INT 13h을 중심으로 명령어 해석 및 디버깅

부트 코드 int 13h 명령어 전 레지스터에 들어가는 값 확인

(Mebratix.B 예제코드 일부)

000000A3 mov ax, 0x201 // AH 0x02 Read from Drive AL 0x01 Sectior Number 1

000000A6 mov ch, 0x0

000000A8 mov cl, 0x5

000000AA mov dh, 0x0

000000AC mov dl, 0x80

000000AE int 0x13 // 위 레지스터에 들어간 값에 대한 실행

[ 레퍼런스 ]

VMware와 IDA Pro를 이용해서 MBR부터 윈도우 부팅과정 따라가기

http://kkamagui.tistory.com/807

VMware와 WinDBG를 이용해서 윈도우 32비트 부트매니져부터 부팅과정 따라가기

http://kkamagui.tistory.com/809

인터럽트 13h

https://en.wikipedia.org/wiki/INT_13H

MBR 분석 관련 블로그, Mebratix.B 분석

http://www.stoned-vienna.com/

http://www.stoned-vienna.com/analysis-of-mebratix.html

http://www.symantec.com/connect/blogs/trojanmebratixb-ghost-mbr

http://www.trojaner-board.de/112684-bootkit-mebratix-b.html