| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

- Injection

- x64

- why error

- ida pro

- idapython

- h5py.File

- Rat

- ida

- Analysis

- malware

- mock.patch

- idapro

- error

- javascript

- TensorFlow

- NumPy Unicode Error

- Python

- error fix

- Ransomware

- pytest

- MySQL

- data distribution

- svn update

- idb2pat

- commandline

- hex-rays

- debugging

- open office xml

- ecma

- 포인터 매핑

- Today

- Total

13 Security Lab

nmap Scan OS version information 본문

Nmap

Network Mapper ; Open source network scanner

Nmap은 패킷 을 전송 하고 응답을 분석하여 컴퓨터 네트워크 에서 호스트 와 서비스 를 발견하는 데 사용

Nmap은 IP 패킷을 사용하여 네트워크에 연결된 모든 장치를 식별하고 실행중인 서비스 및 운영 체제에 대한 정보를 제공하는 네트워크 검색 도구입니다.

Nmap의 특징

호스트 탐지 : 네트워크 상에서 컴퓨터들을 확인한다. 예를 들어 ping 응답이나 특정포트가 열린 컴퓨터들을 나열한다.

포트 스캔 : 하나 혹은 그 이상의 대상 컴퓨터들에 열린 포트들을 나열한다.

버전 탐지 : 응용프로그램의 이름과 버전 번호를 확인하기 위해 원격 컴퓨터의 서비스를 확인 한다.

OS 탐지 : 원격으로 OS와 네트워크 장치의 하드웨어 특성을 확인 한다.

Nmap core process

Nmap의 주요 용도는 세 가지 핵심 프로세스로 나눌 수 있다.

1 프로그램은 네트워크에서 활성화 된 모든 IP에 대한 자세한 정보를 제공하고 각 IP를 검색 할 수 있습니다. 이를 통해 관리자는 IP가 합법적 인 서비스에서 사용되고 있는지 외부 공격자가 사용하고 있는지 확인할 수 있습니다.

2 Nmap은 네트워크 전체에 대한 정보를 제공합니다. 라이브 호스트 및 열린 포트 목록을 제공하고 연결된 모든 장치의 OS를 식별하는 데 사용할 수 있습니다. 이는 지속적인 시스템 모니터링과 침투 테스트의 중요한 부분에서 중요한 도구가됩니다. 예를 들어, Nmap은 Metasploit 프레임 워크 와 함께 사용 하여 네트워크 취약성을 조사한 다음 복구 할 수 있습니다.

3 Nmap은 개인 및 비즈니스 웹 사이트를 보호하려는 사용자에게도 귀중한 도구가되었습니다. 특히 집에서 웹 사이트를 호스팅하는 경우 Nmap을 사용하여 자신의 웹 서버를 스캔하는 것은 본질적으로 해커가 사이트를 공격하는 데 사용하는 프로세스를 시뮬레이션하는 것입니다. 이러한 방식으로 자신의 사이트를 "공격"하는 것은 보안 취약성을 식별하는 강력한 방법입니다.

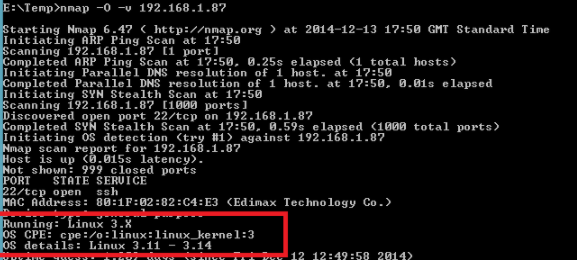

OS 스캐닝

OS 스캐닝은 Nmap의 가장 강력한 기능 중 하나. 스캔을 사용할 때 Nmap은 Fingerprint를 통해 TCP 및 UDP 패킷을 특정 포트로 보낸 다음 Response data를 분석. 이 Response 가 운영 체제 관련 응답 DB 시그니처와 비교하고 호스트의 OS (및 버전)에 대한 정보를 출력한다.

Nmap의 가장 잘 알려진 기능 중 하나는 TCP / IP 스택 지문을 사용한 원격 OS 감지. Nmap은 일련의 TCP 및 UDP 패킷을 원격 호스트로 보내고 응답의 거의 모든 비트를 검사한다. TCP ISN 샘플링, TCP 옵션 지원 및 주문, IP ID 샘플링, 초기 창 크기 검사와 같은 수십 가지 테스트를 수행 한 후 Nmap은 결과를 nmap-os-db 2,600 개 이상의 알려진 OS 지문 데이터베이스와 일치하는 경우 OS 세부 정보를 출력한다.

Nmap이 머신의 OS를 추측 할 수없고 조건이 양호한 경우 (조건을 예를 들면 적어도 1개 이상 열린 포트와 하나의 닫힌 포트가 발견) Nmap은 알고있는 경우 지문을 제출하는 데 사용할 수있는 사이트를 제공한다.

OS Detection -> 어쨌든 프로세스 중에 수집 된 정보를 사용하는 다른 시도할 수 있는 발판이 된다. 그중 하나가 TCP Sequence Predictability Classification 이다.

> nmap -O [target IP]

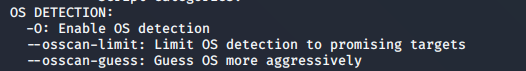

OS Detection 관련 옵션

-O (OS 감지 활성화)

위에서 설명한대로 OS 감지를 활성화합니다. 또는 -A다른 것들과 함께 OS 감지를 활성화 하는 데 사용할 수 있습니다 .

--osscan-limit (유망한 대상으로 OS 감지 제한)

하나 이상의 열린 TCP 포트와 하나의 닫힌 TCP 포트가 발견되면 OS 감지가 훨씬 더 효과적입니다. 이 옵션을 설정하면 Nmap은이 기준을 충족하지 않는 호스트에 대해 OS 감지를 시도하지 않습니다. 이는 특히 -Pn많은 호스트 에 대한 스캔에서 상당한 시간을 절약 할 수 있습니다 . -O또는로 OS 감지가 요청 된 경우에만 중요 -A합니다.

--osscan-guess; --fuzzy(OS 탐지 결과 추측)

Nmap이 완벽한 OS 일치를 감지 할 수없는 경우, 때때로 거의 일치를 가능성으로 제공합니다. Nmap이 기본적으로이 작업을 수행하려면 일치가 매우 가까워 야합니다. 이러한 (동등한) 옵션 중 하나는 Nmap 추측을 더 공격적으로 만듭니다. Nmap은 여전히 불완전한 일치가 인쇄 될 때 알려주고 각 추측에 대한 신뢰 수준 (백분율)을 표시합니다.

--max-os-tries (대상에 대한 최대 OS 감지 시도 횟수 설정)

Nmap이 대상에 대해 OS 감지를 수행하고 완벽하게 일치하는 것을 찾지 못하면 일반적으로 시도를 반복합니다. 기본적으로 Nmap은 조건이 OS 지문 제출에 유리한 경우 5 번 시도하고 조건이 좋지 않은 경우 두 번 시도합니다. 더 낮은 --max-os-tries값 (예 : 1)을 지정하면 잠재적으로 OS를 식별 할 수있는 재 시도를 놓칠 수 있지만 Nmap 속도가 빨라집니다. 또는 조건이 좋을 때 더 많은 재 시도를 허용하도록 높은 값을 설정할 수 있습니다. Nmap OS 데이터베이스에 제출하고 통합하기 위해 더 나은 지문을 생성하는 것을 제외하고는 거의 수행되지 않습니다.

대신에 -A 를 쓰면 OS Detection을 포함해서 유용할 법한 정보들을 한번에 출력해준다

Examples

EXAMPLES:

nmap -v -A scanme.nmap.org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80